|

|

|

Каталог статей |

|

» Каталог статей » Компютер » Каталог статей » Компютер

Современные интернет-атаки. Хранилище файлов

Наличие вредоносного контента в потоке электронной почты - это общая слабость почтовых атак, поскольку это позволяет организациям бороться с угрозой путем внедрения строгих политик фильтрации входящей почты. Это позволяет либо сразу блокировать контент, либо проверять его гораздо более тщательно. Создатели вредоносных программ зачастую используют массовые спам-рассылки, в которые включается не сам основной компонент (бэкдор-лазейка, программа, крадущая пароли, или кейлоггер - клавиатурный шпион), а троян-загрузчик. Единственная его задача - загрузка (обычно для этого используется HTTP) и выполнение другого контента. Использование загрузчика предоставляет создателям вредоносного ПО несколько преимуществ:

Разделение почтовых сообщений и основных вредоносных компонентов.

Функция загрузки может быть реализована в весьма компактном двоичном файле множеством различных способов. Это упрощает создание вредоносных файлов, способных пройти через систему почтовой защиты. Более того, загрузка не обязательно осуществляется сразу после запуска рассылаемого таким образом загрузчика. Добавление задержки позволяет усложнить выявление подозрительной активности на заражаемом компьютере. Это также позволяет обойти различные технологии анализа поведения, которые могут использоваться на компьютере.

Модификация удаленного контента (основного компонента).

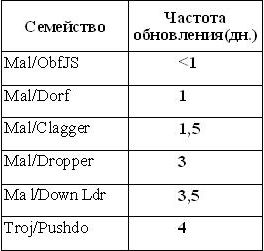

Порядок атаки можно легко поменять, просто изменив контент, размещенный по конечному URL-адресу. Обычно для этого используется серверная автоматизация, позволяющая создавать множественные мелкие вариации угрозы (обычно реализуемые путем переупаковки, повторного шифрования или автоматической перекомпиляции, в результате которой создаются сотни уникальных вариантов). Мониторинг вредоносного ПО, размещенного по фиксированным URL-адресам, позволяет отслеживать частоту его обновления. Использование автоматизации очевидно - многие семейства скриптов обновляются по несколько раз за день, а некоторые печально известные семейства перестраиваются с интервалом в 1-4 дня.

Возможность поэтапной загрузки.

Загрузчику не требуется сразу загружать основной компонент. В механизме загрузки могут использоваться другие компоненты загрузчика, загружающие контент из различных доменов. Зачастую загрузчик получает лишь файл конфигурации, где приводятся дальнейшие указания относительно загружаемого контента.

Таблица 1. Средняя частота обновления ряда семейств вредоносного ПО в течение 30-дневного периода.

Данный механизм описывает один из наиболее распространенных способов использования Интернета для распространения вредоносного ПО - по сути дела, здесь сеть используется в качестве хранилища файлов, из которого можно загружать необходимый контент. Сочетание автоматизации, позволяющей обновлять вредоносные файлы с большой частотой, и многоуровневой загрузки (в которой может быть задействовано несколько доменов) зачастую приводит к созданию весьма сложных механизмов заражения, в которых используются многочисленные вредоносные компоненты и URL-адреса. С точки зрения создателей вредоносного ПО подобные методики формируют весьма гибкую среду деятельности.

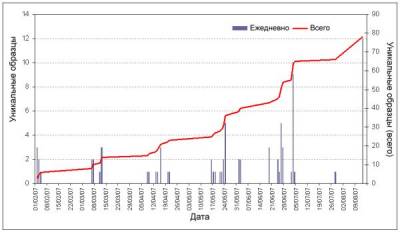

За последние два года компании, работающие в области безопасности, зафиксировали резкий рост числа троянов-загрузчиков [17]. Известно множество семейств таких троянов; одним из самых известных среди них является Clagger [18]. Это семейство неоднократно модифицировалось в попытках избежать выявления защитным ПО. С февраля 2007 г. было заблаговременно выявлено почти 80 уникальных вариантов (например, Mal/Clagger). Этот загрузчик обычно распространяется среди жертв с помощью спам-рассылки,что очевидно из временного распределения полученных образцов (рис. 2), где всплески активности совпадают по времени с волнами атаки. Значительная доля загрузчиков Clagger рассылалась с целью загрузки и установки вредоносных программ другого печально известного семейства, Cimuz, используемого в целях массового сбора учетных данных для работы с интернет-банками [19].

Рис. 2. Распространение заблаговременно выявленных образцов Clagger с февраля 2007 г.

В 2007 г. также можно было наблюдать рост объема рассылаемых спам-сообщений, в которых вместо отсутствующих вложений имеется только ссылка на веб-страницу; чтобы заставить получателя ее щелкнуть, использовались средства социальной инженерии. Обычно на такой странице размещается вредоносный скрипт, загружающий и запускающий вредоносную программу, когда пользователь заходит на такую страницу.

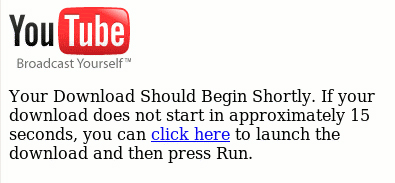

Недавний всплеск массовой спам-рассылки сообщений eCard [20,21,22] служит идеальным примером атак подобного типа. Если пользователь щелкает ссылку в сообщении электронной почты, то он попадает на страницу, аналогичную изображенной на рис. 3.

Рис. 3. Веб-страница, отображаемая при переходе пользователя по ссылке из спам-сообщения Mal/Dorf.

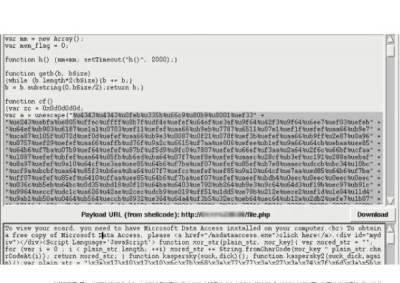

На странице размещен вредоносный скрипт (определяющийся как Troj/JSXor-Gen [23]), который пытается использовать ряд уязвимостей браузера (см. рис. 4) для загрузки и запуска вредоносных компонентов Dorf [24]. Скомпрометированный компьютер может использоваться для дальнейших спам-рассылок и размещения вредоносных веб-страниц (рассылаемые с такого компьютера сообщения будут содержать ссылку на него). В других интернет-атаках используются во многом схожие скрипты JSXor-Gen, которые загружаются при посещении скомпрометированного сайта. Все это служит очередным доказательством того, что Интернет является весьма гибким средством проведения атаки.

Рис. 4. Снимок скрипта JSXor-Gen, используемого в атаке Dorf (сверху: расшифрованный скрипт, снизу: исходный скрипт).

|

| Категория: Компютер | Добавил: web (03.11.2009)

|

Просмотров: 560

| Рейтинг: 0.0

|

|

|

|

|

|